Kellemetlen: elhangzott az eddigi legfontosabb mondat Magyar Péter rejtélyes videójáról

Bár a drogos bulibotrány nagyon zavaros, az biztos: Magyar Péter zsarolható – mutatott rá az elemző.

„Aki pontosan tudja, mennyi ideig és milyen intenzitással támadták a Mandinert, nagyjából kiszámolhatja, az mennyibe került” – mondja lapunknak Fehér Sándor, egy IT-biztonsági cég vezetője, aki korábban hazánk polgári hírszerzésénél dolgozott. A szakértőt az oldalunkat ért DDoS-támadásról, a járvány és a kiberbiztonság összefüggéseiről, az európai kutatás-fejlesztést sújtó ipari kémkedésről kérdeztük, de Fehér azt is elmondja, hekkerek le tudnák-e kapcsolni egy ország áramellátását.

Írta: Demkó Attila

Fehér Sándor jelenleg a White Hat IT Security ügyvezetője, vendégoktató az Óbudai Egyetemen, tagja a Cybersecurity Advisor Network nevű nemzetközi szövetségnek. Korábban 15 évet dolgozott a nemzetbiztonsági szektorban, legnagyobbrészt Magyarország polgári hírszerzésénél.

***

Ön az állami és magánszektorban töltött idejét is nézve közel két évtizede a „kiberháborús fronton” harcol. Mennyire más a valóság, mint az, amit a filmekben látunk, amikor mondjuk egy magányos zseni egyszerre nyolc hatalmas képernyőt nézve percek alatt feltöri a Pentagon rendszerét?

A való élet jóval kevésbé izgalmas, mint Hollywood. Nem olyan gyorsan zajlanak a dolgok, mint a filmekben. Ez sokkal inkább az introvertált tehetségek, mint az extrovertált akcióhősök világa. Húsz évvel ezelőtt a rendszerekben még hemzsegtek a felszínes hibák, amelyeket könnyen ki lehetett használni. Ennek az oka az volt, hogy a biztonsággal még nem foglalkoztak annyit, mint ma. Akkor gyorsabban is be lehetett hatolni egy rendszerbe, ma ez már ritkaság. Persze nem lehetetlen, hogy valakinek szerencséje van, és talál egy hibát, de senki ne a Kardhal című filmben látott jelenetekre gondoljon.

Nemrégiben túlterheléses, angol betűszóval DDoS-támadás érte a Mandinert. Mi is ez, és miért alkalmazzák?

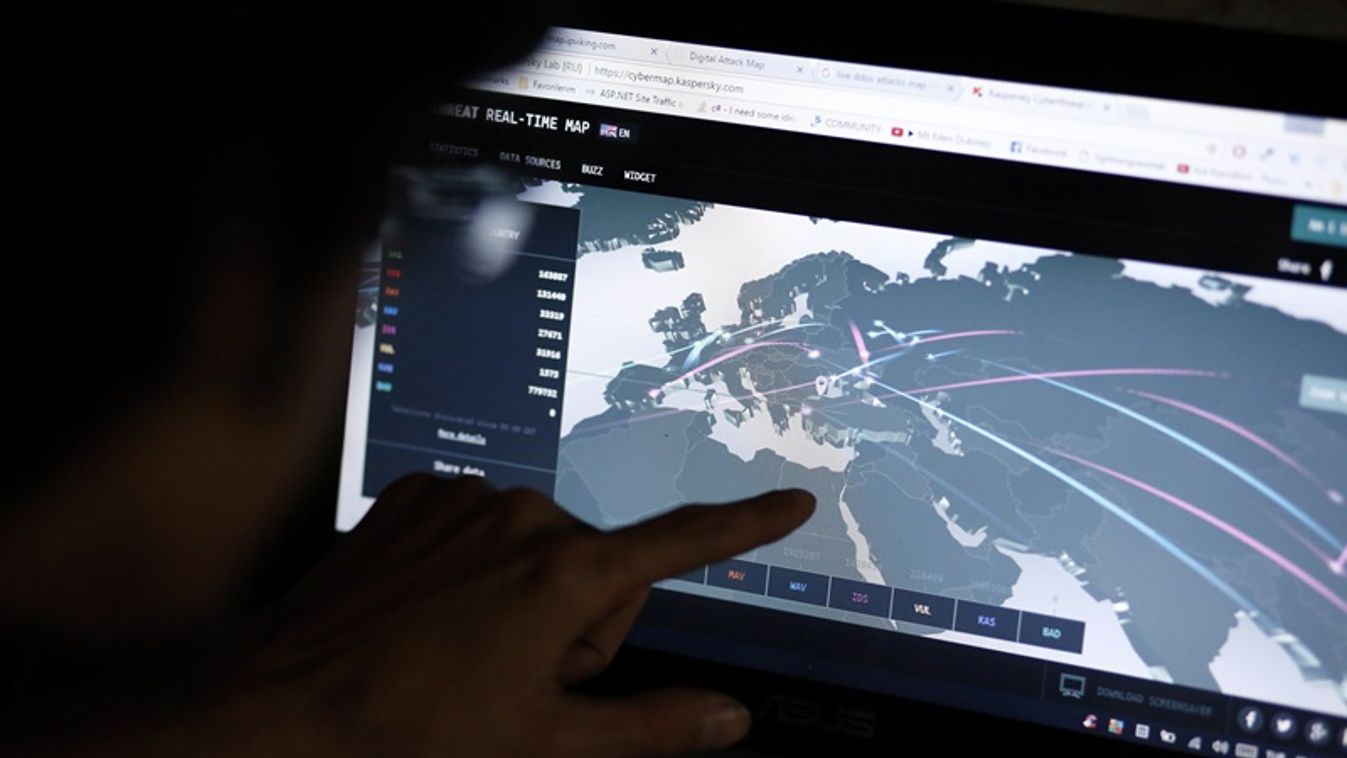

A DDoS-támadás egy klasszikus támadási forma a kibertérben, amellyel az a támadók célja, hogy a megtámadott fél szolgáltatásai elérhetetlenek legyenek. Ezt egyszerűen érik el, akkora mennyiségű kérést küldenek az áldozat szervere vagy szerverei felé, amelyet az nem tud kiszolgálni. Amennyiben a Mandiner támadása során az elkövetők nagyjából 60 Gbps nagyságrendű sávszélességet kötöttek le, legalábbis erről lehet hallani a szakmában, akkor ez egy kis-közepes méretű támadás volt.

Az Amazon elleni elhíresült februári DDoS-támadásban ennek sokszorosát, 2.3Tbps sávszélességet használtak a támadók, de a GitHub 2018-as incidensében is elérte ez a szám az 1.35Tbps-t. Tehát a határ felfelé elég magasan van, a kérdés, hogy mekkora erőforrást tudnak erre fordítani a támadók. Itt nem csak hardver erőforrásra gondolok, hanem anyagira elsősorban. Hiszen a globális kiberbűnözői gazdasági rendszerben nagyon ritkán fordul elő, hogy a DDoS támadás megrendelője egyben a DDoS infrastruktúra üzemeltetője is. Ritka az, hogy egy elkövető saját kapacitást építsen.

Tipikusan ahhoz, hogy egy támadócsapat DDoS-támadást tudjon végrehajtani, kiterjedt zombihálózatra van szüksége. Ez talán egy kicsit könnyebb ma a felügyelet nélküli okos eszközök és a nagy internetes sávszélességek korában, mint tíz éve volt. Persze korábban sem volt nagyon komplex.

Mennyibe kerülhet egy ilyen támadás? Mi a költség, és mi lehet a bevétel?

Nehéz feladat megbecsülni a támadás árát, sok minden befolyásolja. Alapvető, hogy az ilyen szolgáltatásokat kriptovalutában fizetik ki, ami lehet klasszikus Bitcoin vagy a nagyobb anonimitást biztosító alternatív valuták, mint például a Monero. Ezeknek a valutáknak pedig önmagában nagy a volatilitásuk, egyik nap ennyit érnek, a másik nap annyit. Erre adódik az a faktor, hogy éppen mennyi szabad kapacitása van a támadóknak, és mennyire van szükségük éppen a pénzre. Ebben az „üzletágban” is létezik a mennyiségi kedvezmény és bármilyen furcsán hangzik, vannak speciális akciók is, tehát az ár nagy intervallumban mozoghat. További tényező a technikai kivitelezés. Mégis azzal szoktunk becsülni, hogy egy 200 Gbps sávszélességű támadás 1 percen keresztül nagyságrendileg 1 dollárba kerül a fekete piacon. Ebből,

én tippelni nem akarok, és arra sem, hogy mi lehetett a „bevétel”, azaz a támadók célja.

Beszéltünk az előbb zombihálózatokról: kik és miért üzemeltetik ezeket?

Általában bűnözői körök, profitalapon. Nagy pénz van a zombihálózatok üzemeltetésében! A hálózatok felépítésének technológiai nehézsége pedig nem ér fel a kibereszközökkel végzett ipari kémkedés vagy a komolyabb ransomware infrastruktúrák szintjéig, ezért sok rá az önként jelentkező. Nem akarok általánosítani, és nyilvánvalóan az elkövetők komoly energiákat fektetnek abba, hogy anonimizálják a tevékenységüket, de ha szétnézünk a dark weben, esetleg egyeztetünk a „szolgáltatókkal”, akkor sok orosz szót fogunk olvasni.

Mi a jelenlegi globális kiberfenyegetettségi kép? Kik a tipikus támadók, kik a tipikus áldozatok?

Ami az áldozatokat illeti, nyilván külön kell választani a privát személyeket és cégeket, valamint az állami szereplőket. Ugyanúgy az elkövetők esetében is vannak magánszereplők, valamint állami hátterűek, és furcsa módon létezik ennek keveréke is: a bűnözés összefonódhat az állammal bizonyos országokban. Mi a napi munkánk során jellemzően a magánszektorral találkozunk áldozati oldalon, elkövetői szerepkörben pedig mindegyikkel: lehet rivális cég, állam, bűnözői kör és így tovább.

Pontosan milyen ügyekkel találkozik ön, mint egy a magánszektorban dolgozó IT-biztonsági cég vezetője?

Általánosságban elmondható, hogy a magánszektort érintő támadások nagyrésze nem komoly technikai színvonalon kivitelezett támadás. Nagyon sok az ún. zsarolóvírus-támadás, amely során az egyes támadócsoportok adott sérülékenységeket próbálgatnak, „szkennelnek” folyamatosan az Interneten keresztül, majd ahova sikerül bejutniuk, ott megpróbálnak pénzt szerezni, lehetőleg minél többet.

Az ügyeink másik része a belsős munkatárs által okozott anyagi vagy emberi motivációból elkövetett károkozás felderítése. Itt is vannak triviális és kevésbé triviális esetek, mint amikor az exkolléga nem csak visz magával érzékeny adatokat, ügyféladatbázist, hanem be is enged támadókat. Így egyszerre áll bosszút és keres pénzt. Foglalkozunk továbbá ipari kémkedések elhárításával is. Ezeknek az ügyeknek a megoldása kívánja a legnagyobb szaktudást és tapasztalatot a csapatunk részéről.

Rendkívül kellemetlen jelenség a zsarolóvírusoké. Mekkora károkat lehet ezzel a technikával okozni?

Kérdés, hogy mit számolunk egy ilyen támadás esetén a károk közé. Alapvetően a kármérleg az incidensreagálás költségének, a helyreállítási költségnek (beleértve az infrastruktúrát és elveszett adatokat is) és a termeléskiesés, esetlegesen ügyfélkártalanítás költségének, valamint a hatósági bírságnak az összege szokott lenni. Nehezen meghatározható azonban a reputációvesztés ára. Gondoljunk csak bele, hogy milyen kényelmetlen, amikor több ezer ügyfelünket kell kiértesíteni arról, hogy a személyes adataihoz hozzáférhettek a támadók.

Nem is beszélve arról, hogy ilyen incidenseket követően a cégek jellemzően elvégeznek minden olyan IT-biztonsági beruházást, amelyet az incidenst megelőző 5-10 évben csak halogattak. Ennek is komoly ára lehet.

Mekkora váltságdíjat kérnek általában?

A váltságdíj mértéke terjedhet az egészen kicsi, 80-100 dolláros összegtől több százezer dollárig. Ha jellemző átlagot kellene mondanom a saját praxisunkból, akkor 5-10 ezer dollár szokott lenni a váltságdíj, de itt sem nem lehet fix összegről beszélni. Van, amikor a támadók által meghatározott váltságdíj a megfizetés idejével arányosan nő, és van, ahol a cég árbevételéhez kötik, és sok esetben még alkudni is lehet a támadókkal. Mi minden esetben próbáljuk meggyőzni az ügyfeleinket, hogy ne fizessenek, de sajnos ez nem mindig sikerül. Főleg a lopott és érzékeny adatok publikációjával való zsarolás esetén nem.

Új trend a nyilvánosságra hozatallal való zsarolás, hogyan működik ez?

Páréves, elég szomorú trend ez. A támadók is rájöttek, hogy a felhőszolgáltatások terjedésével a túszul esett adatokat egyre gyakrabban és könnyebben képesek pótolni az áldozatok. Kellett tehát egy szorosabb csapda. Ez pedig az adatok publikálásával való zsarolás lett. A támadók ebben az esetben

Van olyan támadó, aki saját dark webes portált üzemeltet a lopott adatok publikálására, és van, aki csak egyszerűen feltölti egy ingyenes adatmegosztó portálra az anyagot, és kész. Ez mindenképpen kényelmetlen az áldozatok számára.

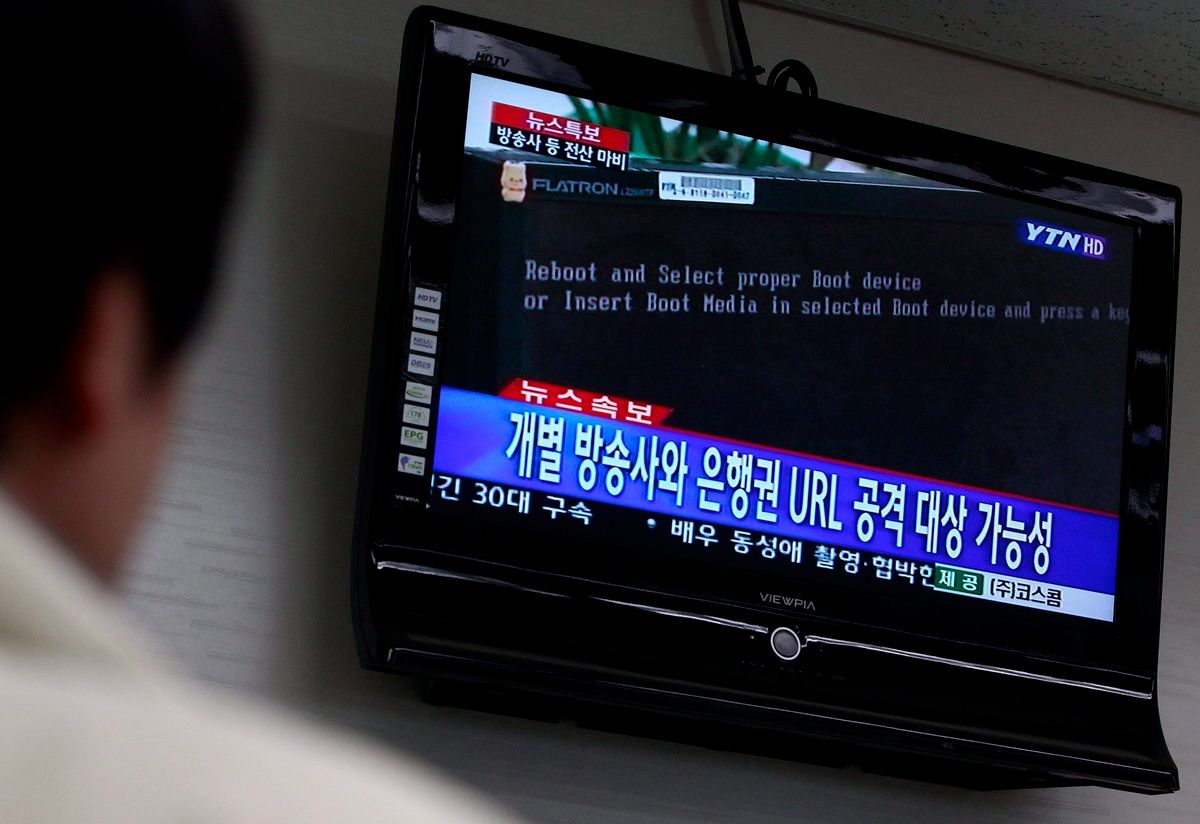

Vegyük például a Sony esetét, amikor a belső levelezésből nyilvánosságra került intrikák hosszú időre megmérgezték a viszonyt hollywoodi sztárok és a stúdió között. Ez ugyan nem egy egyszerű ransomware támadás volt, hanem állami hátterű akció, egyenesen Észak-Koreából, de ez egy másik történet.

Amiről keveset beszélünk, az az ipari kémkedés. Kik ma a legfontosabb célpontok és elkövetők?

Igen, erről a típusú támadásról beszél a szakma a legkevesebbet, és hát az áldozatok se nagyon reklámozzák, ami érthető is. Pedig nagyon gyakori támadási formáról beszélünk itt az EU-ban. A nagy cégek 2020-ban már elfogadható szinten védekeznek, persze mindenki hibázik, és a támadóknak is lehet szerencséjük. Azonban a kisebb cégeknek jellemzően nullával azonos a védekező képessége, holott az innovációban aktívak. Különböző európai iparágakban pedig a húzószerep a nagy cégeknek dolgozó kis és közepes helyi cégeké, akiktől a komoly, adott esetben állami hátterű támadók könnyen lopnak adatokat.

Gondoljunk csak Európa húzóágazatára, az autóiparra. Nagyon széles a helyi beszállítói kör. Saját tapasztalatunk és a partneri hálózatunkból érkező információk alapján azt mondhatom, hogy

Nagyon kellett a támadóknak mindenféle autóakkumulátorral és töltéssel kapcsolatos információ, valamint az önvezető technológiák. A maga lassú módján reagált is erre a trendre az autóipar, kibővítette például a beszállítói hálózat információs biztonsági kötelezettségét, komoly terhet hárítva ezzel a kis-közepes beszállítókra. De hát a biztonságnak sajnos ára van.

A járvány hozott változást?

Igen. A Covid-19, mint az élet minden területén, itt is fordulatot hozott. A támadók által keresett információk között az első helyet átvették eleinte a terápiákhoz kapcsolódó információk, majd pedig az oltóanyagokhoz kapcsolódó kutatások. A brit nemzeti kiberbiztonsági központ, az NCSC orosz hekkerekre figyelmeztetett a nyáron, akik brit, kanadai és amerikai kutatólaboratóriumokat próbáltak támadni. Persze senki ne gondolja, hogy csak az oroszok próbálnának így információt szerezni. Azt gondolom,

Ezt meg is lehet érteni. Minden ország a saját bőrén érzi ma a probléma súlyosságát, miért is ne tennének ellene ilyen eszközökkel is. Az utóbbi hetekben egyébként már a vakcinagyártás és -terítéssel kapcsolatos ellátási láncok lehetnek a fő célpontok. Bár a kutatóintézetek falai között még kvázi kezelhető zártan az információ, a klinikai kutatások és a gyártás megindításával sajnos már egyre nehezebben. Egyre több embernek kell megbízható módon információt cserélni ebben a folyamatban, mindezt az irodától távol, komolyabb védelem nélkül, például mobileszközökön.

Mennyire biztonságosak a mobiltelefonok?

Relatív, hogy mit tekintünk biztonságosnak. Nyilvánvaló, hogy aki nyíltan – értem ezalatt, hogy valamire való titkosítás nélkül – visz át információt két pont között okostelefonnal, legyen az hang, kép vagy bármilyen adat, annak ezt úgy kell kezelnie, hogy harmadik félnek szolgáltatott információt. Amíg régen lehetett például európai fejlesztésű mobiltelefonnal, európai fejlesztésű mobil-infrastruktúrán keresztül telefonálni, addig biztosabbak lehettünk abban, hogy több ezer kilométerre lévő keleti vagy nyugati hatalmak nem férnek hozzá a hálózaton belüli adatokhoz. Ma, amikor részben vagy egészben az 5G-technológia terén egyébként piacvezető kínai eszközök biztosítják az infrastruktúrát amerikai vagy dél-koreai készülékeknek, esetleg olyan kínaiaknak, amelyre már nem is engedélyezett Android operációs rendszert telepíteni, akkor ugyanezt nehezebb elképzelni. Ezért kell az információt titkosítva utaztatni, az okoseszközök biztonságát pedig a lehető legjobb végpontvédelmi megoldásokkal biztosítani.

Van, aki mégis azt mondja, hogy a számítógépek még sebezhetőbbek. Hogy van ez?

Számomra is furcsa, hogy széles körben elterjedt vélekedés szerint az okostelefonok operációs rendszere sokkal biztonságosabb a számítógépek operációs rendszerénél, ezért azt nem is kell védeni. A munkahelyi, sőt az otthoni számítógépünkön is van végpontvédelem, de a telefonunkon nincsen. Sőt, még a számítógépet használó idős családtagjaim is tisztában vannak vele, hogy a számítógép akkor van biztonságban, ha frissítik, ezért olyan operációs rendszert nem használnak, amelyhez nem érhető már el frissítés. Viszont

És ezt sajnos a támadók is tudják.

Egyszerűbb ma egy értékesebb célpontnak tekinthető ügyvezetőt, kutatási vezetőt, vagy döntéselőkészítő szakértőt megtámadni mobilplatformon keresztül, mint a klasszikus vállalati infrastruktúrán át, amelyet már szerencsére több rétegben is védenek. Az idei Hacktivity konferencián az egyik kollégám prezentált egy bemutatót, amely során a vállalat melletti kocsma ingyenes wifijét meghamisítva, a mobiltelefon sérülékenységét kihasználva törnek be a támadók egy mobiltelefonra, és férnek hozzá minden ott tárolt adathoz. Ma a nagyvállalati adatvagyon-elérések számának 50-70 százalékát mobileszközökön keresztül végzik. Ennek ellenére, amikor például sérülékenységi leltárat készítünk egy cégnek, azt tapasztaljuk, hogy a mobil eszközeik kétharmada valamilyen módon sérülékeny. Ez százas vagy ezres nagyságrendű sérülékeny eszközt jelent adott esetben. Amennyiben a mobiltelefonoknak van hozzáférése a vállalati adatvagyonhoz, akkor ugyanúgy kell azokat védeni, mint a klasszikus végpontokat.

Mekkorák a károk? Egyáltalán, lehet az, hogy valaki sokáig észre sem veszi, hogy kémkednek rá?

Nehéz meghatározni az ipari kémkedés „árát”, így azt is, hogy mekkorák a károk. Az európai innovációk, vagyis az ahhoz köthető szabadalmak aránya a nemzetközi eloszlásban sajnos csökken. Amíg mondjuk 2000-ben a nemzetközi listavezető kb. 400 ezer japán szabadalom mellé jutott kb. 300 ezer az USA-ból és 100 ezer az EU-ból, addig 2017-ben pl. az EU el sem érte még a 200 ezret, Japán alig lépte túl a 300 ezret, míg Kína túllépte az 1,3 milliót!

Ennek nyilván olyan okai is vannak, amelyet én nem tudok vagy szeretnék boncolgatni, de biztosan szignifikáns szerepe van ebben az ipari kémkedésnek is.

Szívesebben nyilatkozom a rejtőzködési időről vagy technikákról, az egy számomra könnyebben megfogható szakmai terület. Iparági adatok szerint egy átlagos támadó 6-9 hónapot tölt az áldozat rendszerében, mire észreveszik vagy lebukik. Ipari kémkedés esetén ez a szám még magasabb is lehet. Hiszen a támadóknak nem kell könnyen észrevehető pénzügyi manőverekbe kezdeni, vagy nagyobb mozgásokat tenni a hálózatban. Amint biztosították a saját folyamatos jelenlétüket és kiépítették az adatkinyerési csatornáikat, onnantól kvázi csendben tudnak maradni. Több olyan esetet is látni, ahol az egyik támadó azért bukott le, mert egy másik támadó hibázott a hálózatban és elindult egy nyomozás, amely során az elhárítók megtalálták az első támadókat. Nemrégen volt egy olyan ügyünk, ahol a pár nappal korábban érkezett támadók anomáliát okoztak a rendszerben, ezért lebuktak, és az ügyfél bevont minket a hálózat átvilágításába. Ekkor vettük észre, hogy egy másik támadó már 6 hónapja bent van a hálózatban, és a cég saját szerverközpontjában üzemelő, nagy teljesítményű számítógépeken bányásznak hosszú hónapok óta kriptovalutát.

A járvány alatt többet dolgozunk otthonról, és több az online tárgyalás is. Több támadás történt a Covid idején?

Saját tapasztalataink szerint az év első felében, a home office rapid bevezetésének idejében volt egy rendkívüli ugrás a sikeres kibertámadások terén. Ennek az oka az volt, hogy a cégek többségének nem volt bevett eljárása a biztonságos távmunkára, az IT-terület azt csinált, amit hirtelen a legjobb tudása szerint és a rendelkezésére álló erőforrásokból tudott. Ennek pedig sokszor lett rossz vége. Gyakran úgy használtak céges számítógépeket otthonról az emberek, hogy azok nem voltak részei a vállalati védelmi körnek, hiszen azt nem tudták olyan gyorsan bővíteni, ahogy igény volt rá. Nem volt elég végpontvédelmi licenc, korlátozott volt a vállalati VPN sávszélesség, satöbbi.

Hallottunk olyan banki alkalmazottról, akinek tiltva volt a hordozható számítógépén az USB-eszközök csatlakoztatása – hozzáteszem, érthető okból –, neki viszont nyomtatnia kellett szerződéseket, majd aláírva visszaszkennelni, ezért az iratokat kiküldte a privát emailjére, a magánszámítógépén nyomtatta-szkennelte, majd visszaküldte. El tudja ezt képzelni a saját bankszámla- vagy hitelszerződésével? Továbbá valamiért az otthonról dolgozó munkavállalók is gyanútlanabbak voltak olyan triviális támadásokkal szemben, amelyeket kivédtek volna az irodában ülve. Az év második felére nagyságrendileg visszaállt a rendes állapot.

Hogyan változott a védelmi stratégia globálisan a fentiek tükrében?

Nem közvetlenül a járvány alatt, hanem a megelőző években jött létre az ún. zero trust policy, amely aztán a vírushelyzet miatt hirtelen bevezetett home office során lett igazán ismert és széleskörben alkalmazott. A következő hasonlattal tudnám elmagyarázni, mit is jelent ez. Régen volt egy vállalati tűzfal, amely mögött foglaltak helyet az asztali számítógépek. Ez a hálózat fel volt vértezve mindenféle védelemmel. Úgy nézett ki, mint egy várfal, ami körülöleli a várudvart. Aztán jöttek a külső szolgáltatók, akiket távolról becsatornáztak a várfal mögé. Megjelentek a távoli munkaállomások, amelyek ugyan fizikailag távol, de virtuálisan még a várfal mögött voltak. Majd a vállalati okostelefonok, amelyek már nem is látták a vállalati tűzfalat, de ott volt rajtuk a tűzfal mögötti erőforrások egy része. Végül érkezett a home office. Egyszerűen nem lehetett már védett hálózatot építeni, egy várfalat a várudvar köré, amely mögött az összes védendő elem ott van. Ezzel szemben

Ez a zero trust policy. Minden olyan végpontot be kell vonni a vállalati védelmi körbe, amelyen adatvagyon-elem van, mindezt a fizikai helytől és platformtól függetlenül.

Lehet-e hatékonyan védekezni a mai világban a kiberfenyegetések ellen?

Abszolút lehet, de sajnos egyre drágább. Nem lehet azt csinálni, hogy a vállalat maroknyi rendszergazdája egyben az informatikai rendszerek biztonságáért is felel, amikor éppen ráér. A probléma, hogy jellemzően nem érnek rá, nem is beszélve arról, hogy legtöbbször nincsen meg a megfelelő IT-biztonsági kompetenciájuk sem. Komoly védelmet csupán olyan védekező csapat adhat, akinek nincsen más feladata, csak a biztonság szavatolása. A probléma ezzel, hogy egy adott cégméret alatt, amely jellemzően 1500 és 3000 alkalmazott között van, egyszerűen nem lehet kitermelni egy dedikált védekező csapatot. Aki tehát nem engedheti meg a saját védekezési képesség kiépítését, annak osztoznia kell másokkal egy védekező csapaton, és átadni a rendszereinek a védelmét olyan szakértők kezébe, akik kizárólag ezzel foglalkoznak a hét minden napján, 24 órában, mert sajnos a támadók jellemzően nem akkor alszanak, amikor a cég munkavállalói.

Létezhet tökéletes védelem?

Nem. Százszázalékos védelem nincs. Pont a héten történt, hogy egy amerikai IT-biztonsági óriáscéget, a Fireye-t meghekkelték, saját értékelésük szerint az oroszok. Még ez a védelemre szakosodott amerikai cég sem tudta tökéletesen megvédeni magát. A részleteket még nyilván nem tudjuk, és ami engem illet, kíváncsian várom azokat. De egyértelmű, ha egy hasonlatot mondhatok: lophatatlan autó nincsen, de minél több védelmi elem van benne, annál nehezebb, már-már lehetetlen lesz ellopni.

Egy utolsó kérdés: le tudják-e mondjuk hekkerek kapcsolni egy ország áramellátását?

Persze, ez részlegesen már meg is történt, Ukrajnában. És megtörténhet újra, máshol is. Minél komplexebb lesz a kibervilág, annál több lesz a támadási lehetőség. Nehezen látom elkerülhetőnek, hogy a jövőben nagy károkat okozó támadások legyenek, minél kevesebbet fordít egy ország, egy cég vagy egy magánszemély a védekezésre, annál nagyobb lehet a kára. A tét évről évre csak nagyobb lesz.